Banderollen kom ut. Vi behandlas med hjälp av Windows. Dr.Web Computer Unlock Service

Beskrivning av problemet: när du öppnar någon webbplats i webbläsaren dyker upp annonser. Pop-up virala banners skymmer innehåll och webbsidor laddas långsamt. Genom att klicka på länkar i webbläsaren öppnas fönster och flikar med annonser. Denna artikel beskriver hur man tar bort annonser i webbläsaren Google Chrome, Yandex, Opera, Mozilla, Internet Explorer.

Ett exempel på ett fönster med banners från tredje part:

Var kommer tredjepartsannonser ifrån i webbläsaren?

Varför tar inte antiviruset bort annonser från webbläsaren?

Bannerannonsen är inte ett virus i sig. Användaren själv startar ett program som gör ändringar i systemet och tänker att han har laddat ner ett spel eller något säkert. Och antiviruset ser att filen inte lanserades av sig själv, som är fallet med ett virus, utan den lanserades av användaren för hans egen räkning.

Hur man tar bort annonser i webbläsaren - detaljerade effektiva instruktioner

1 Gå till Kontrollpanel och välj objektet Program och funktioner. Gå noggrant igenom listan över installerade program. Ta bort följande oönskade program om de finns i listan:

Dessutom kan Avasts webbläsarrengöringsverktyg hjälpa dig:

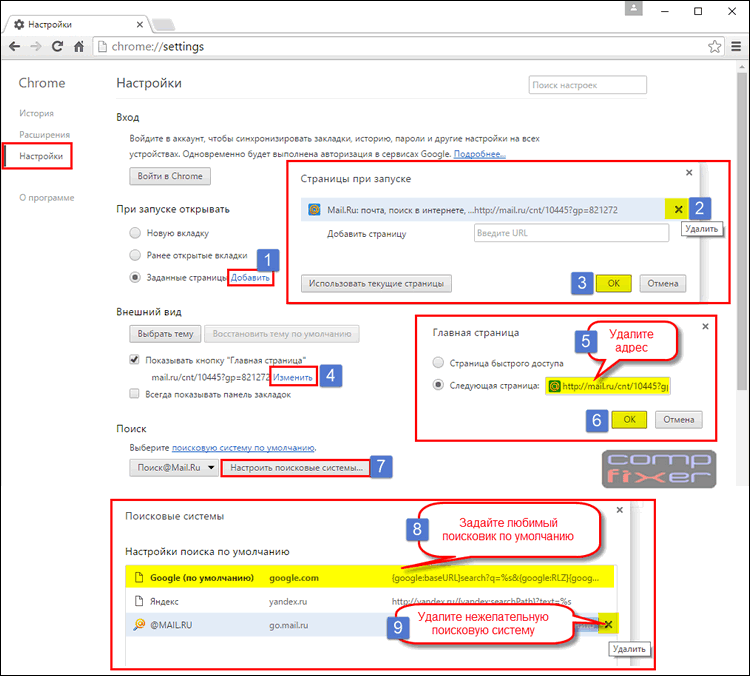

3 Kontrollera inställningarna för startsidan. Ta bort startsidorna som viruset föreskrev. (Instruktion för Google Chrome: )

Uppmärksamhet! Istället för punkterna 2 och 3 kan du. Men observera att du i det här fallet tar bort allt applikationer, tillägg, inställningar för sökmotorer och startsidor. Efter återställningen måste du konfigurera webbläsare från början.

6 Kontrollera om det finns ändringar i webbläsarens genvägar. Oftast föreskriver skadlig programvara startsidan där. Om i fält Ett objekt lade till startsidan för vyn http://site-name.ru , för att ta bort annonser i webbläsaren, radera webbplatsadressen och spara genvägen med OK-knappen:

Om du inte kan spara genvägen, kontrollera det på fliken Allmän det fanns ingen kaja Bara läsning. Om det är det, ta bort det och klicka Tillämpa. Gå sedan till fliken Märka, ta bort postscriptet och spara ändringen i etiketten med knappen OK.

Ofta finns det postscripts för att gå till följande (ofta skadliga) webbplatser:

(försök inte klistra in dessa rader i webbläsaren!)

mygooglee.ru

www.pribildoma.com

www.rugooglee.ru

sweet-page.com

dengi-v-internete.net

delta-homes.com

v-inet.net

answerstims.net

business-ideia.net

newsray.ru

default-search.net

7 Installera CCleaner. Städa:

- cachar i alla webbläsare;

- småkakor;

- rengöring av tillfälliga systemfiler;

8 Installera MalwareBytes AntiMalware. (Läs vår artikel om hur du tar bort annonser, skadlig programvara och virus med den: )

Uppdatera baser.

Utför en fullständig systemsökning och ta bort eventuella virus som ofta är orsaken till tredjepartsannonser i Chrome, Firefox, Opera och andra webbläsare på en dator med valfri version av Windows:

Ta bort skadlig programvara som orsakar annonser i webbläsaren

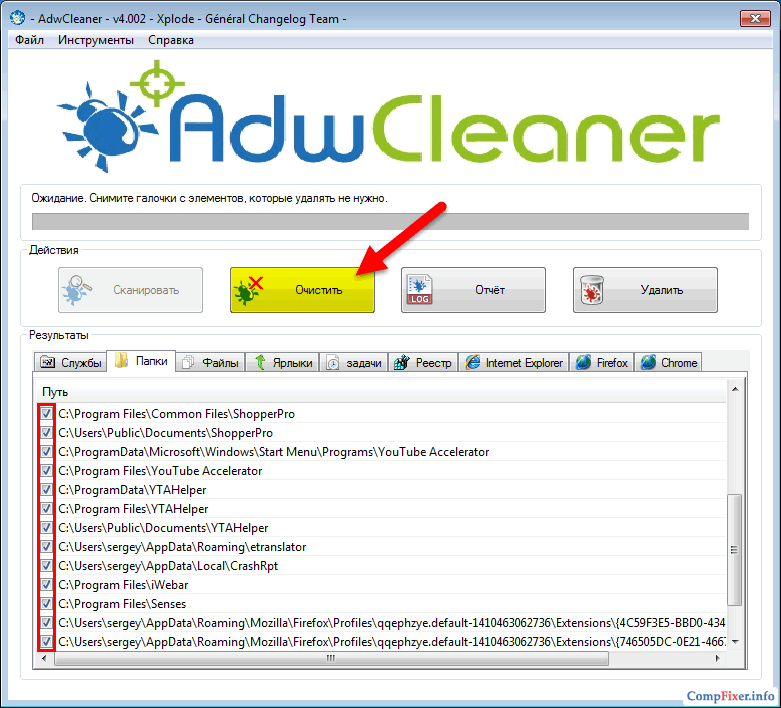

9 Viktig punkt! Ladda ner AdwCleaner. ()

Utför en systemsökning och ta bort eventuell skadlig programvara som hittats och starta sedan om. I många fall låter det här programmet dig helt och hållet radera annonser som visas i webbläsaren på grund av oönskade tillägg:

Detta lilla program hjälper väldigt ofta till att ta bort annonser i webbläsaren på bara ett par klick!

10 Kör en systemkontroll med en testversion av programmet HitmanPro. (Läs detaljerade instruktioner om att registrera och använda programmet:). Detta kraftfulla verktyg hjälper ofta till att bli av med annonser, irriterande banners och popup-fönster som andra antivirus inte kan hantera.

Om stegen ovan inte hjälper är det mest troligt att skadlig programvara har ändrat webbläsarinställningarna i registret eller allvarligt skadat systemet. Gå vidare till nästa punkt.

Vad ska man göra om inget hjälpte att ta bort annonser i webbläsaren

11 Du måste ta bort alla webbläsare och rensa registret manuellt. Hur man gör det?

- Ta bort webbläsaren Opera.

- Starta om.

- Ta bort en mapp C:\Program Files (x86)\Opera .

- Kör regedit, leta i registret efter alla nycklar som innehåller ordet opera och radera dem manuellt.

Samtidigt bör du vara försiktig så att du inte av misstag raderar nycklar som innehåller liknande ord, t.ex. opera tion, opera ting. - Ta bort webbläsaren Chrome, Firefox och allt annat.

- Starta om.

- Ta bort deras mappar från Program filer och Programfiler (x86).

- Leta efter namnen på webbläsare i nycklarna och namnen på registernycklarna och ta bort dem.

Efter avinstallation av alla webbläsare:

- Gör;

- Installera din favoritwebbläsare igen och titta på resultatet.

- Om det inte finns några banners, installera andra webbläsare om du behöver dem.

Jag ber om din medverkan i mitt problem. Min fråga är denna: Hur man tar bort bannern: "Skicka SMS", operativsystemet Windows 7. Förresten, det andra systemet på min Windows XP-dator blockerades också av en banner för en månad sedan, så jag är en sådan blivande användare. Jag kan inte gå in i felsäkert läge, men jag lyckades gå in i datorfelsökning och köra systemåterställning därifrån och jag fick ett felmeddelande - Det finns inga återställningspunkter på den här datorns systemenhet.

Upplåsningskoden på Dr.Web-webbplatsen, liksom ESET, kunde inte hittas. Nyligen togs en sådan banner bort från en vän med LiveCD ESET NOD32 System Recovery Disk, men i mitt fall hjälper det inte. Dr.Web LiveCD försökte också. Jag ändrade klockan i BIOS framåt i ett år, bannern försvann inte. På olika forum på Internet rekommenderas det att korrigera UserInit- och Shell-parametrarna i registergrenen HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon. Men hur kommer jag dit? Med LiveCD? Nästan alla LiveCD-diskar ansluter inte till operativsystemet och sådana operationer som redigering av registret, visning av startobjekt, samt händelseloggar från en sådan disk är inte tillgängliga eller så har jag fel.

I allmänhet finns det information om hur man tar bort en banner på Internet, men i grund och botten är den inte komplett och det verkar för mig att många kopierar denna information någonstans och publicerar den på sin hemsida så att det bara skulle vara det, men fråga dem hur det hela fungerar, rycker på axlarna. Jag tror att detta inte är ditt fall, men i allmänhet vill jag verkligen hitta och ta bort viruset på egen hand, jag är trött på att installera om systemet. Och den sista frågan - finns det en grundläggande skillnad i sätten att ta bort ransomware-bannern i operativsystemen Windows XP och Windows 7. Kan du hjälpa? Sergey.

Hur man tar bort bannern

Det finns en hel del sätt att hjälpa dig bli av med viruset, det kallas även Trojan.Winlock, men om du är en nybörjare kommer alla dessa metoder att kräva att du har tålamod, håller ut och förstår att fienden är allvarlig för du, om du inte är rädd, låt oss börja.

- Artikeln visade sig vara lång, men allt som sägs fungerar verkligen både i operativsystemet Windows 7 och i Windows XP, om det är skillnad någonstans kommer jag definitivt att markera denna punkt. Det viktigaste att veta ta bort bannern och returnera operativsystemet - snabbt, det kommer inte alltid att fungera, men det är meningslöst att sätta pengar på utpressarnas konto, du kommer inte att få någon upplåsningskod för svar, så det finns ett incitament att kämpa för ditt system.

- Vänner, i den här artikeln kommer vi att arbeta med Windows 7-återställningsmiljön, eller mer exakt med kommandoraden i återställningsmiljön. Jag kommer att ge dig de nödvändiga kommandona, men om det är svårt för dig att komma ihåg dem kan du. Detta kommer att underlätta ditt arbete avsevärt.

Låt oss börja med det enklaste och avsluta med det mest komplexa. Hur man tar bort bannern i felsäkert läge. Om din internetsurfning slutade misslyckas och du oavsiktligt installerade skadlig kod för dig själv, måste du börja med det enklaste - försök gå in i felsäkert läge (tyvärr kommer du inte att lyckas i de flesta fall, men det är värt ett försök), men Du kommer definitivt att kunna gå in(mer troligt), du måste göra samma sak i båda lägena, låt oss titta på båda alternativen.

I den inledande fasen av att ladda datorn, tryck på F-8, välj sedan, om du lyckas komma in i den, då kan du säga att du har mycket tur och uppgiften är förenklad för dig. Det första du ska försöka är att återställa med hjälp av återställningspunkter för en tid sedan. Vem vet inte hur man använder systemåterställning, läs i detalj här -. Om systemåterställning inte fungerar, prova något annat.

Skriv msconfig i rutan Kör,

Du ska inte heller ha något i mappen, . Eller ligger den kl

C:\Users\Username\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup.

Viktig notering: Vänner, i den här artikeln kommer ni att behöva ta itu med mappar som har attributet Hidden (till exempel AppData, etc.), så snart du kommer in i Säkert läge eller Säkert läge med kommandoradsstöd, slå omedelbart på systemet visa dolda filer och mappar, annars kommer du helt enkelt inte att se de nödvändiga mapparna där viruset gömmer sig. Det är väldigt lätt att göra detta.

Windows XP

Öppna valfri mapp och klicka på "Verktyg"-menyn, välj "Mappalternativ", gå sedan till fliken "Visa" Nästa, längst ner, kontrollera objektet "" och klicka på OK

Windows 7

Starta -> Kontrollpanel->Visa: Kategori -Små ikoner ->Mappalternativ ->Visa. Längst ner, markera rutan " Visa dolda filer och mappar».

Så tillbaka till artikeln. Vi tittar på mappen, du ska inte ha något i den.

Se till att det inte finns några okända och misstänkta mappar och filer i roten på enheten (C :), till exempel med ett så obegripligt namn OYSQFGVXZ.exe, om det finns måste de raderas.

Observera nu: I Windows XP tar vi bort misstänkta filer (ett exempel är synligt ovan på skärmdumpen) med konstiga namn och

med .exe-tillägg från mappar

C:\

C:\Documents and Settings\Användarnamn\Application Data

C:\Documents and Settings\Användarnamn\Lokala inställningar

C:\Documents and Settings\Användarnamn\Lokala inställningar\Temp- radera allt härifrån, det här är en mapp med temporära filer.

Windows 7 har en bra säkerhetsnivå och tillåter i de flesta fall inte skadlig programvara att göra ändringar i registret, och de allra flesta virus tenderar också att komma in i katalogen för temporära filer:

C:\USERS\användarnamn\AppData\Local\Temp, härifrån kan du köra den körbara filen.exe. Till exempel, jag citerar en infekterad dator, på skärmdumpen ser vi virusfilen 24kkk290347.exe och en annan grupp filer skapade av systemet nästan samtidigt tillsammans med viruset, allt måste raderas.

Det ska inte finnas något misstänkt i dem, om det finns tar vi bort det.

Och se till att:

I de flesta fall kommer stegen ovan att ta bort bannern och starta systemet normalt. Efter normal start kontrollera hela din dator med en gratis antivirusskanner med de senaste uppdateringarna - Dr.Web CureIt, ladda ner den från Dr.Webs webbplats.

- Obs: Du kan omedelbart infektera ett normalt uppstartat system med ett virus igen genom att gå online, eftersom webbläsaren kommer att öppna alla sidor på webbplatser som du nyligen har besökt, bland dem kommer det naturligtvis att finnas en virussida, såväl som en virusfil kan finnas i webbläsarens temporära mappar. Vi hittar och, som du använde nyligen på: C:\Users\Användarnamn\AppData\Roaming\Webbläsarnamn, (Opera eller Mozilla till exempel) och på ett ställe till C:\Users\Username\AppData\Local\Ditt webbläsarnamn, där (C:) är partitionen med det installerade operativsystemet. Naturligtvis, efter denna åtgärd, kommer alla dina bokmärken att gå förlorade, men risken för att bli smittad igen minskar avsevärt.

Säkert läge med kommandoradsstöd.

Om efter allt detta din banner fortfarande lever, ge inte upp och läs vidare. Eller gå åtminstone till mitten av artikeln och läs hela informationen om att fixa registerinställningar i händelse av en ransomware-bannerinfektion.

Vad ska jag göra om jag inte kan komma in i säkert läge? Prova Säkert läge med kommandoradsstöd, där vi gör samma sak, men det finns en skillnad i Windows XP och Windows 7 kommandon.

Använd systemåterställning.

I Windows 7, skriv in rstrui.exe och tryck på Enter - vi kommer in i fönstret Systemåterställning.

Eller prova att skriva kommandot: explorer - ett slags skrivbord kommer att starta upp, där du kan öppna min dator och göra samma sak som i felsäkert läge - kontrollera datorn för virus, se Startup-mappen och roten på disken (C: ), såväl som katalogens temporära filer: redigera registret efter behov, och så vidare.

För att komma till Windows XP Systemåterställning, på kommandoraden, skriv- %systemroot%\system32\restore\rstrui.exe,

för att komma in i Windows XP i utforskaren och fönstret Den här datorn, som i de sju, skriver vi utforskarkommandot.

här måste du först skriva kommandoutforskaren och du kommer direkt till skrivbordet. Många människor kan inte ändra den ryska standardlayouten till engelska på kommandoraden med alt-shift-kombinationen, försök sedan shift-alt tvärtom.

Gå redan här till Start-menyn, sedan Kör.

välj sedan Startup - radera allt från den, gör sedan allt som du gjorde i och roten på disken (C:), ta bort viruset från katalogen för temporära filer: C:\USERS\användarnamn\AppData\Local\Temp, redigera registret efter behov ( alla detaljer beskrivs ovan.).

Systemåterställning. Saker och ting kommer att vara lite annorlunda för oss om du inte kan komma in i felsäkert läge och felsäkert läge med kommandoradsstöd. Betyder detta att du och jag inte kan använda systemåterställning? Nej, det betyder inte att det är möjligt att återställa med hjälp av återställningspunkter, även om ditt operativsystem inte startar i något läge. I Windows 7 måste du använda återställningsmiljön, i den inledande fasen av uppstart av datorn, tryck på F-8 och välj från menyn Felsökning av din dator,

I fönstret Återställningsalternativ väljer du Systemåterställning igen,

Nu uppmärksamhet, om när du trycker på F-8 på menyn Felsökning inte är tillgänglig, då har du skadade filer som innehåller Windows 7-återställningsmiljön.

- Är det möjligt att klara sig utan en live-cd? I princip, ja, läs artikeln till slutet.

Låt oss nu tänka på hur vi kommer att agera om systemåterställning inte kan startas på något sätt eller om den har inaktiverats helt. Låt oss först se hur du tar bort bannern med hjälp av upplåsningskoden, som tillhandahålls av Dr.Web antivirusprogramföretag, såväl som ESET NOD32 och Kaspersky Lab, i det här fallet behöver du hjälp av vänner. Det är nödvändigt att en av dem går till upplåsningstjänsten, till exempel Dr.Web

https://www.drweb.com/xperf/unlocker/

http://www.esetnod32.ru/.support/winlock/

samt Kaspersky Lab

http://sms.kaspersky.ru/ och angav i det här fältet telefonnumret som du behöver överföra pengar till för att låsa upp datorn och klickade på knappen - Sök efter koder. Om upplåsningskoden hittas, skriv in den i bannerfönstret och klicka på Aktivering eller vad du nu har skrivit där, bannern ska försvinna.

Ett annat enkelt sätt att ta bort bannern är att använda återställningsskivan eller, som de också kallas, rädda från och. Hela processen från att ladda ner, bränna bilden till en tom CD och kontrollera din dator för virus beskrivs i detalj i våra artiklar, du kan följa länkarna, vi kommer inte att uppehålla oss vid detta. Förresten, räddningsskivor från antivirusföretag är inte alls dåliga, de kan användas som LiveCD - utför olika filoperationer, till exempel kopiera personuppgifter från ett infekterat system eller kör Dr.Web CureIt, ett botemedel från ett USB-minne. Och i ESET NOD32 räddningsskivan finns det en underbar sak som har hjälpt mig mer än en gång - Userinit_fix , som fixar viktiga registerinställningar på en dator som är infekterad med en banner - Userinit, filialer HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon .

Hur du fixar allt detta manuellt, läs vidare.

Tja, mina vänner, om någon annan läser artikeln vidare, då är jag väldigt glad att se er, det mest intressanta kommer att börja nu, om ni lyckas assimilera och ännu mer tillämpa denna information i praktiken, många vanliga människor som ni fri från utpressningsbannern kommer att betrakta dig som en riktig hacker.

Låt oss inte lura oss själva, personligen hjälpte allt som beskrivits ovan mig i exakt hälften av fallen att blockera en dator med en virusblockerare - Trojan.Winlock. Den andra hälften kräver en mer noggrann övervägande av frågan, vilket vi kommer att behandla.

Faktum är att viruset blockerar ditt operativsystem, i alla fall Windows 7 eller Windows XP, och gör sina egna ändringar i registret, såväl som i Temp-mapparna som innehåller temporära filer och mappen C:\Windows->system32. Vi måste korrigera dessa förändringar. Glöm inte mappen Start->Alla program->Startup också. Nu om allt detta i detalj.

- Ta er tid vänner, först kommer jag att beskriva exakt var exakt det som ska fixas finns och sedan visar jag hur och med vilka verktyg.

I Windows 7 och Windows XP påverkar ransomware-bannern samma UserInit- och Shell-inställningar i registret i

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon.

Helst ska de vara så här:

Userinit - C:\Windows\system32\userinit.exe,

Shell-explorer.exe

Kontrollera allt stavning för bokstav, ibland istället för userinit stöter på till exempel usernit eller userlnlt.

Du måste också kontrollera parametern AppInit_DLLs i registergrenen HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows\AppInit_DLLs, om du hittar något där, till exempel C:\WINDOWS\SISTEM32\uvf.dll, måste allt detta raderas.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Kör

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce det borde inte vara något misstänkt med dem.

Och se till att:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Kör

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce

HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\Shell (ska vara tom) och i allmänhet borde det inte finnas något överflödigt här heller. ParseAutoexec ska vara lika med 1 .

Du måste också ta bort ALLT från tillfälliga mappar (det finns också en artikel om detta ämne), men i Windows 7 och i Windows XP ligger de lite annorlunda:

Windows 7:

C:\Users\Användarnamn\AppData\Local\Temp. Virus gillar särskilt att bosätta sig här.

C:\Windows\Temp

C:\Windows\

Windows XP:

C:\Documents and Settings\User Profile\Local Settings\Temp

C:\Documents and Settings\User Profile\Local Settings\Temporary Internet Files.

C:\Windows\Temp

C:\Windows\Prefetch

Det kommer inte att vara överflödigt att titta på mappen C:\Windows->system32 i båda systemen, alla filer som slutar på .exe och dll med datumet då din dator infekterades med en banner. Dessa filer måste raderas.

Och se nu hur en nybörjare och sedan en erfaren användare kommer att utföra allt detta. Låt oss börja med Windows 7 och sedan gå vidare till XP.

Hur tar man bort bannern i Windows 7 om systemåterställning var inaktiverad?

Föreställ dig det värsta scenariot. Windows 7-inloggning blockerad av ransomware-banner. Systemåterställning är inaktiverad. Det enklaste sättet är att gå in i Windows 7-systemet med hjälp av en enkel återställningsskiva (du kan göra det direkt i Windows 7-operativsystemet - beskrivs i detalj i vår artikel), du kan också använda en enkel installationsskiva för Windows 7 eller någon av den enklaste LiveCD. Starta i återställningsmiljön, välj Systemåterställning och välj sedan kommandoraden

och vi skriver i det -notepad, vi kommer till Notepad, sedan Arkiv och Öppna.

Vi går in i den riktiga utforskaren, klicka på Min dator.

Vi går till mappen C:\Windows\System32\Config , här anger vi filtypen - Alla filer och vi ser våra registerfiler, vi ser också RegBack-mappen,

i den var tionde dag gör uppgiftsschemaläggaren en säkerhetskopia av registernycklarna - även om du har inaktiverat systemåterställning. Det som kan göras här är att ta bort PROGRAM-filen från mappen C:\Windows\System32\Config, som är ansvarig för HKEY_LOCAL_MACHINE\SOFTWARE-registret, oftast gör viruset sina ändringar här.

Och i dess ställe, kopiera och klistra in filen med samma namn SOFTWARE från säkerhetskopian av RegBack-mappen.

I de flesta fall kommer detta att räcka, men om du vill kan du byta ut alla fem registerhives från RegBack-mappen i Config-mappen: SAM , SECURITY , SOFTWARE , DEFAULT , SYSTEM .

Därefter gör vi allt som skrivits ovan - ta bort filer från de temporära mapparna Temp, titta på mappen C:\Windows->system32 för filer med tillägget .exe och dll med datumet på infektionsdagen, och naturligtvis titta på på innehållet i startmappen.

På Windows 7 finns det:

C:\Users\ALEX\AppData\Roaming\Microsoft\Windows\Startmeny\Programs\Startup.

Windows XP:

C:\Documents and Settings\All Users\Main Menu\Programs\Startup.

- Hur gör erfarna användare detsamma, tror du att de använder en enkel LiveCD eller en Windows 7-återställningsskiva? Långt ifrån vänner använder de ett mycket professionellt verktyg - Microsoft Diagnostic and Recovery Toolset (DaRT) version: 6.5 för Windows 7- det här är en professionell samling verktyg som finns på disken och som behövs av systemadministratörer för att snabbt återställa viktiga operativsysteminställningar. Om du är intresserad av det här verktyget, läs vår artikel.

Den kan förresten perfekt ansluta till ditt operativsystem Windows 7. Genom att starta upp din dator från Microsoft Recovery Disk (DaRT) kan du redigera registret, tilldela om lösenord, ta bort och kopiera filer, använda Systemåterställning och mycket mer. Naturligtvis har inte alla LiveCD sådana funktioner.

Vi startar upp vår dator från denna, som den också kallas, Microsofts återupplivningsskiva (DaRT), Initierar nätverksanslutningen i bakgrunden, om vi inte behöver internet vägrar vi.

Tilldela enhetsbokstäver på samma sätt som på målsystemet - säg Ja, det är bekvämare att arbeta på det här sättet.

Jag kommer inte att beskriva alla verktyg, eftersom detta är ett ämne för en stor artikel och jag förbereder det.

Låt oss ta det första Registry Editor-verktyget, ett verktyg som låter dig arbeta med registret för det anslutna Windows 7-operativsystemet.

Vi går till Winlogon-parametern för grenen HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon och redigerar filerna manuellt - Userinit och Shell . Hur viktiga de borde vara vet du redan.

Userinit - C:\Windows\system32\userinit.exe,

Shell-explorer.exe

I vårt fall måste du rensa de tillfälliga temporära mapparna från allt, hur många av dem och var de finns i Windows 7, vet du redan från mitten av artikeln.

Men uppmärksamhet! Eftersom Microsoft Diagnostic and Recovery Toolset är helt anslutet till ditt operativsystem, kommer du inte att kunna ta bort till exempel registerfiler -SAM, SECURITY, SOFTWARE, DEFAULT, SYSTEM, eftersom de pågår, men gör ändringar.

Hur man tar bort bannern i Windows XP

Återigen, poängen ligger i verktyget, jag föreslår att du använder ERD Commander 5.0 (länk till artikeln ovan), som jag sa i början av artikeln, det är speciellt utformat för att lösa sådana problem i Windows XP. ERD Commander 5.0 låter dig ansluta direkt till operativsystemet och göra allt som vi gjorde med Microsoft Diagnostic and Recovery Toolset i Windows 7.

Vi startar vår dator från återställningsskivan. Välj det första alternativet för att ansluta till ett infekterat operativsystem.

Välj register.

Vi tittar på UserInit- och Shell-parametrarna i grenen HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon. Som jag sa ovan borde de ha ett sådant värde.

Userinit - C:\Windows\system32\userinit.exe,

Shell-explorer.exe

Vi tittar också på HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows\AppInit_DLLs - den måste vara tom.

Gå sedan till utforskaren och ta bort allt från de tillfälliga temporära mapparna.

Hur kan du annars ta bort en banner i Windows XP med ERD Commander (förresten, den här metoden är tillämplig på alla Live CD). Du kan försöka göra detta även utan att ansluta till operativsystemet. Ladda ner ERD Commander och arbeta utan att ansluta till Windows XP,

i det här läget kommer vi att kunna ta bort och ersätta registerfiler, eftersom de inte kommer att vara involverade i arbetet. Välj Explorer.

Registerfilerna i operativsystemet Windows XP finns i mappen C:\Windows\System32\Config. Och säkerhetskopiorna av registerfilerna som skapades under installationen av Windows XP finns i reparationsmappen som finns på C:\Windows\repair .

Vi gör samma sak, kopiera MJUKVARA-filen först,

och sedan kan du även resten av registerfilerna - SAM , SECURITY , DEFAULT , SYSTEM i sin tur från reparationsmappen och ersätta dem med samma i mappen C:\Windows\System32\Config. Ersätta filen? Vi är överens - Ja.

Jag vill säga att det i de flesta fall räcker med att ersätta en SOFTWARE-fil. Genom att ersätta registerfilerna från reparationsmappen finns det en god chans att starta upp systemet, men de flesta av ändringarna du gjorde efter installationen av Windows XP kommer att gå förlorade. Fundera på om den här metoden är rätt för dig. Glöm inte att ta bort allt okänt från start. I princip ska MSN Messenger-klienten inte tas bort om du behöver det.

Och det sista sättet för idag att bli av med ransomware-bannern med hjälp av ERD Commander-disken eller någon Live CD

Om du hade systemåterställning aktiverat i Windows XP, men du inte kan använda det, kan du försöka göra detta. Vi går till mappen C:\Windows\System32\Config som innehåller registerfilerna.

Öppna hela filnamnet med skjutreglaget och ta bort SAM, SECURITY, SOFTWARE, DEFAULT, SYSTEM. Förresten, innan du tar bort dem kan du kopiera dem någonstans ifall du aldrig vet vad. Kanske vill du spela upp.

Gå sedan till mappen Systemvolyminformation\_restore(E9F1FFFA-7940-4ABA-BEC6- 8E56211F48E2)\RP\ögonblicksbild , här kopierar vi filer som är säkerhetskopior av vår registergren HKEY_LOCAL_MACHINE\

REGISTER_MACHINE\SAM

REGISTRY_MACHINE\SECURITY

REGISTRY_MACHINE\SOFTWARE

REGISTER_MACHINE\DEFAULT

REGISTER_MASKIN\SYSTEM

Klistra in dem i mappen C:\Windows\System32\Config

Sedan går vi till Config-mappen och byter namn på dem, tar bort REGISTRY_MACHINE \, och lämnar därigenom nya registerfiler SAM , SECURITY , SOFTWARE , DEFAULT , SYSTEM .

Sedan tar vi bort innehållet i Temp- och Prefetch-mapparna, tar bort allt från Startup-mappen som visas ovan. Jag blir glad om någon hjälpte till. Förutom artikeln skrivs en liten och intressant sådan, du kan läsa den.

från skrivbordet i Windows. Du vet förmodligen redan hur bannern på skrivbordet ser ut, eftersom du är intresserad av den här artikeln. Detta problem finns och har funnits under lång tid. På ett så opretentiöst sätt tjänar vissa inte helt medvetna individer sitt dagliga bröd och förstör nerverna hos de lyckliga ägarna av persondatorer.

Vad är en skrivbordsbanner?

Bannern är Ett skadligt program som blockerar Windows och visar en annonsprogramsmodul med olika krav:

- skicka sms till kortnummer

- överföra pengar till plånboken

- fyll på det angivna telefonkontot

- göra en betalning via terminalen

Möt banners en mängd olika färger och innehåll, men alla blockerar helt eller delvis kontrollen av Windows-operativsystemet, vilket berövar ägaren av datorn vissa funktioner och kräver pengar för att låsa upp och återgå till sitt ursprungliga tillstånd.

Winlocker (Trojan.Winlock)- ett datavirus som blockerar åtkomst till Windows. Efter infektion uppmanas användaren att skicka ett SMS för att få en kod som återställer datorns prestanda. Den har många programvaruändringar: från den enklaste - "introducerad" i form av ett tillägg, till den mest komplexa - modifiering av startsektorn på hårddisken.

En varning! Om din dator är låst av ett winlocker ska du under inga omständigheter skicka ett SMS eller överföra pengar för att få en OS-upplåsningskod. Det finns ingen garanti för att den kommer att skickas till dig. Och om detta händer, vet att du kommer att ge angriparna dina surt förvärvade pengar för ingenting. Fall inte för tricks! Den enda korrekta lösningen i denna situation är att ta bort ransomware-viruset från datorn.

Självborttagning av ransomware-banner

Denna metod är tillämplig på winlockers som inte blockerar uppstart av operativsystemet i felsäkert läge, registerredigeraren och kommandoraden. Dess funktionsprincip är baserad på användningen av endast systemverktyg (utan användning av antivirusprogram).

1. När du ser en skadlig banner på din bildskärm, stäng först av din internetanslutning.

2. Starta om operativsystemet i felsäkert läge:

- vid tidpunkten för systemet omstart, håll ner "F8"-tangenten tills menyn "Ytterligare startalternativ" visas på monitorn;

- använd markörpilarna för att välja "Säkert läge med kommandoradsstöd" och tryck på "Enter".

Uppmärksamhet! Om datorn vägrar att starta upp i felsäkert läge eller om kommandoraden/systemverktygen inte startar, försök att ta bort winlockern på annat sätt (se nedan).

3. På kommandoraden skriver du kommandot - msconfig och trycker sedan på "ENTER".

4. Systemkonfigurationspanelen visas på skärmen. Öppna fliken "Startup" i den och granska noggrant listan över element för närvaron av en winlocker. Som regel innehåller dess namn meningslösa alfanumeriska kombinationer ("mc.exe", "3dec23ghfdsk34.exe", etc.) Inaktivera alla misstänkta filer och kom ihåg/skriv ner deras namn.

5. Stäng panelen och gå till kommandoraden.

6. Skriv kommandot "regedit" (utan citattecken) + "ENTER". Vid aktivering öppnas Windows Registereditorn.

7. I avsnittet "Redigera" i redigeringsmenyn klickar du på "Sök ...". Skriv namnet och förlängningen av winlockern som finns i autoload. Starta sökningen med knappen "Sök nästa ...". Alla poster med namnet på viruset måste raderas. Fortsätt skanna med "F3"-tangenten tills alla partitioner har skannats.

8. Omedelbart, i redigeraren, flytta längs den vänstra kolumnen, se katalogen:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\Current Version\Winlogon.

"Shell"-posten bör vara "explorer.exe"; "Userinit"-posten är "C:\Windows\system32\userinit.exe,".

Annars, om skadliga ändringar upptäcks, använd "Fix"-funktionen (höger musknapp - snabbmeny) för att ställa in de korrekta värdena.

9. Stäng redigeraren och gå tillbaka till kommandoraden.

10. Nu måste du ta bort bannern från skrivbordet. För att göra detta, skriv in kommandot "explorer" på raden (utan citattecken). När Windows-skalet visas tar du bort alla filer och genvägar med ovanliga namn (som du inte installerade på systemet). Troligtvis är en av dem bannern.

11. Starta om Windows i normalt läge och se till att du lyckades ta bort skadlig programvara:

- om bannern har försvunnit - anslut till Internet, uppdatera databaserna för det installerade antivirusprogrammet eller använd en alternativ antivirusprodukt och skanna alla delar av hårddisken;

- om bannern fortsätter att blockera operativsystemet, använd en annan borttagningsmetod. Det är möjligt att din PC träffades av ett winlocker, som är "fixat" i systemet på ett lite annorlunda sätt.

Borttagning med hjälp av antivirusverktyg

För att ladda ner verktyg som tar bort winlockers och bränner dem på en disk behöver du en annan, oinfekterad dator eller bärbar dator. Be en granne, vän eller vän att använda sin dator i en timme eller två. Fyll på 3-4 tomma skivor (CD-R eller DVD-R).

Råd! Om du läser den här artikeln i informationssyfte och din dator, tack och lov, lever och har det bra, ladda ner de härdningsverktyg som diskuteras i den här artikeln och spara dem på diskar eller ett USB-minne. Den förberedda "första hjälpen-kit" fördubblar dina chanser att besegra den virala bannern! Snabbt och utan onödiga bekymmer.

1. Gå till den officiella webbplatsen för verktygsutvecklarna - antiwinlocker.ru.

2. Klicka på knappen AntiWinLockerLiveCd på huvudsidan.

3. En lista med länkar för nedladdning av programdistributioner öppnas i en ny webbläsarflik. I kolumnen "Diskbilder för behandling av infekterade system" följer du länken "Ladda ner AntiWinLockerLiveCd-bild" med numret på den äldre (nyare) versionen (till exempel 4.1.3).

4. Ladda ner ISO-bilden till din dator.

5. Bränn den till DVD-R/CD-R med ImgBurn eller Nero med funktionen "Bränn skivavbildning". ISO-avbildningen måste skrivas i uppackad form för att få en startbar disk.

6. Sätt in skivan med AntiWinLocker i datorn där banderollen frodas. Starta om operativsystemet och gå in i BIOS (ta reda på snabbtangenten för inmatning i förhållande till din dator; alternativen är "Del", "F7"). Installera start inte från hårddisken (systempartition C), utan från DVD-enheten.

7. Starta om datorn igen. Om du gjorde allt korrekt - brände bilden på disken korrekt, ändrade startinställningen i BIOS - kommer AntiWinLockerLiveCd-verktygsmenyn att visas på skärmen.

8. För att automatiskt ta bort ransomware-viruset från din dator, klicka på "START"-knappen. Och det är allt! Inga andra åtgärder behövs - förstörelse med ett klick.

9. I slutet av borttagningsproceduren kommer verktyget att tillhandahålla en rapport om det utförda arbetet (vilka tjänster och filer som blockerats och åtgärdats).

10. Stäng verktyget. När du startar om systemet, gå tillbaka till BIOS och ange start från hårddisken. Starta operativsystemet i normalt läge, kontrollera dess prestanda.

WindowsUnlocker (Kaspersky Lab)

1. Öppna sidan sms.kaspersky.ru (Kaspersky Labs officiella webbplats) i din webbläsare.

2. Klicka på knappen "Ladda ner WindowsUnlocker" (finns under inskriptionen "Hur man tar bort bannern").

3. Vänta tills startdiskavbilden för Kaspersky Rescue Disk med verktyget WindowsUnlocker har laddats ner till datorn.

4. Bränn ISO-avbildningen på samma sätt som AntiWinLockerLiveCd-verktyget - gör en startbar disk.

5. Ställ in BIOS på den låsta datorn så att den startar från DVD-enheten. Sätt i Kaspersky Rescue Disk LiveCD och starta om systemet.

6. För att starta verktyget, tryck på valfri tangent och använd sedan markörpilarna för att välja gränssnittsspråk ("ryska") och tryck på "ENTER".

7. Läs villkoren i avtalet och tryck på knappen "1" (jag håller med).

8. När skrivbordet för Kaspersky Rescue Disk visas på skärmen, klicka på ikonen längst till vänster i aktivitetsfältet (bokstaven "K" på en blå bakgrund) för att öppna diskmenyn.

9. Välj "Terminal".

10. I terminalfönstret (root:bash) bredvid "kavrescue ~ #"-prompten, skriv "windowsunlocker" (utan citattecken) och aktivera direktivet med "ENTER"-tangenten.

11. Verktygsmenyn kommer att visas. Tryck på "1" (Lås upp Windows).

12. Stäng terminalen efter upplåsning.

13. Tillgång till operativsystemet finns redan där, men viruset är fortfarande gratis. För att förstöra den, gör följande:

- ansluta till internet;

- starta genvägen "Kaspersky Rescue Disk" på skrivbordet;

- uppdatera antivirussignaturdatabaser;

- välj de objekt som ska kontrolleras (det är önskvärt att kontrollera alla element i listan);

- med vänster musknapp, aktivera funktionen "Utför objektkontroll";

- om ett ransomware-virus upptäcks från de föreslagna åtgärderna, välj "Ta bort".

14. Efter behandlingen, i huvudmenyn på skivan, klicka på "Stäng av". Vid tidpunkten för omstart av operativsystemet, gå till BIOS och ställ in start från hårddisken (hårddisk). Spara dina inställningar och starta Windows normalt.

Dr.Web Computer Unlock Service

Denna metod är att försöka tvinga winlockern att självförstöra. Det vill säga ge honom det han kräver - en upplåsningskod. Naturligtvis behöver du inte spendera pengar för att få det.

1. Kopiera plånboken eller telefonnumret som angriparna lämnade på bannern för att köpa upplåsningskoden.

2. Logga in från en annan "frisk" dator till Dr.Webs avblockeringstjänst - drweb.com/xperf/unlocker/.

3. Ange det omskrivna numret i fältet och klicka på knappen "Sök koder". Tjänsten väljer automatiskt upplåsningskoden enligt din begäran.

4. Skriv om/kopiera alla koder som visas i sökresultaten.

Uppmärksamhet! Om det inte finns några i databasen, använd Dr.Web-rekommendationen för att själv ta bort winlockern (följ länken under meddelandet "Tyvärr, på din begäran ...").

5. På den infekterade datorn anger du upplåsningskoden från Dr.Web-tjänsten i "gränssnittet" på bannern.

6. Vid självförstörelse av viruset, uppdatera antivirusprogrammet och skanna alla delar av hårddisken.

En varning! Ibland svarar inte bannern på att skriva in koden. I det här fallet måste du använda en annan metod för borttagning.

Ta bort MBR.Lock-bannern

MBR.Lock är en av de farligaste winlockers. Modifierar data och kod för huvudstartposten för en hårddisk. Många användare, som inte vet hur man tar bort den här typen av ransomware-banner, börjar installera om Windows i hopp om att deras dator kommer att "återställa sig" efter denna procedur. Men tyvärr, detta händer inte - viruset fortsätter att blockera operativsystemet.

För att bli av med MBR.Lock ransomware, följ dessa steg (alternativet Windows 7):

1. Sätt i Windows-installationsskivan (vilken version som helst, montering duger).

2. Gå in i datorns BIOS (ta reda på snabbtangenten för att komma in i BIOS i den tekniska beskrivningen av din PC). I First Boot Device-inställningen, ställ in "Cdrom" (starta från en DVD-enhet).

3. Efter att systemet startats om startar installationsskivan för Windows 7. Välj typ av ditt system (32/64 bitar), gränssnittsspråk och klicka på knappen "Nästa".

4. Längst ned på skärmen, under alternativet "Installera", klicka på "Systemåterställning".

5. I panelen "Systemåterställningsalternativ", lämna allt som det är och klicka på "Nästa" igen.

6. Välj alternativet "Kommandorad" från menyn Verktyg.

7. Vid kommandotolken anger du kommandot - bootrec / fixmbr och trycker sedan på "Enter". Systemverktyget kommer att skriva över startposten och därmed förstöra den skadliga koden.

8. Stäng kommandoraden och klicka på "Starta om".

9. Skanna din dator efter virus med Dr.Web CureIt! eller Virusborttagningsverktyg (Kaspersky).

Det är värt att notera att det finns andra sätt att behandla en dator från en winlocker. Ju fler verktyg du har i din arsenal för att bekämpa denna infektion, desto bättre. I allmänhet, som de säger, räddar Gud det säkra - fresta inte ödet: gå inte till tvivelaktiga webbplatser och installera inte programvara från okända tillverkare.

Efter att ha startat om datorn, visar bildskärmen en begäran om att skicka ett betalt SMS eller sätta in pengar på ett mobiltelefonkonto?

Se hur ett typiskt ransomware-virus ser ut! Detta virus tar sig tusentals olika former och hundratals varianter. Det är dock lätt att känna igen honom på ett enkelt tecken: han ber dig lägga pengar (ringa) på ett okänt nummer, och lovar i gengäld att låsa upp din dator. Vad ska man göra?

Först, inse att detta är ett virus, vars syfte är att suga så mycket pengar ur dig som möjligt. Det är därför du inte ger efter för hans provokationer.

Kom ihåg en enkel sak, skicka inga SMS. De kommer att ta ut alla pengar som finns på balansräkningen (vanligtvis skrivs 200-300 rubel i kravet). Ibland kräver de att du skickar två, tre eller fler SMS. Kom ihåg att viruset inte kommer någonstans från datorn, oavsett om du skickar pengar till bedragare eller inte. Trojan Winloc kommer att finnas kvar på din dator tills du tar bort den själv.

Handlingsplanen är följande: 1. Ta bort blocket från datorn 2. Ta bort viruset och behandla datorn.

Sätt att låsa upp din dator:

1. Ange upplåsningskoden och. Det vanligaste sättet att hantera den obscena bannern. Du hittar koden här: Dr.web , Kasperskiy , Nod32 . Oroa dig inte om koden inte fungerar, gå vidare till nästa steg.

2. Testa att starta i felsäkert läge. För att göra detta, efter att ha slagit på datorn, tryck på F8. När fönstret för startalternativ visas väljer du "säkert läge med drivrutinsstöd" och väntar på att systemet startar.

2a. Nu försöker vi återställa systemet(Start-Accessories-Utilities-System Restore) till en tidigare kontrollpunkt. 2b. Skapa ett nytt konto. Gå till Start - Kontrollpanelen - Konton. Lägg till ett nytt konto, starta om datorn. När det är aktiverat väljer du det nyskapade kontot. Låt oss gå till .

3. Prova ctrl+alt+del- Aktivitetshanteraren ska dyka upp. Vi lanserar helande verktyg genom uppgiftshanteraren. (välj filen - en ny uppgift och våra program). Ett annat sätt - håll nere Ctrl + Shift + Esc och håll dessa tangenter, leta efter och ta bort alla konstiga processer tills skrivbordet är upplåst.

4. Det mest pålitliga sättet- detta är för att installera OS (operativsystem) på ett nytt. Om du i grunden behöver behålla det gamla operativsystemet kommer vi att överväga ett mer tidskrävande sätt att hantera denna banner. Men inte mindre effektivt!

Ett annat sätt (för avancerade användare):

5. Startar från disk live-CD som har en registerredigerare. Systemet har startat, öppna registerredigeraren. I det kommer vi att se registret för det nuvarande systemet och det infekterade (dess grenar på vänster sida visas med en signatur inom parentes).

Vi hittar nyckeln HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon - vi letar efter Userinit där - vi tar bort allt efter kommatecken. UPPMÄRKSAMHET! Filen "C:\Windows\system32\userinit.exe" KAN INTE raderas.);

Titta på nyckelvärdet HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Shell, det ska vara explorer.exe. Klar med registret.

Om felet "Registerredigering är förbjudet av systemadministratören" visas, ladda ner AVZ-programmet. Öppna "Arkiv" - "Systemåterställning" - Markera objektet "Lås upp registerredigeraren", klicka sedan på "Utför markerade operationer." Redaktören är tillbaka.

Kör borttagningsverktyget Kaspersky och dr.web cureit och skanna hela systemet med dem. Det återstår att starta om och återställa bios-inställningarna. Viruset har dock INTE tagits bort från datorn ännu.

Vi behandlar en dator från Trojan WinLock

För detta behöver vi:

- ReCleaner Registerredigerare

- populärt antivirus Kaspersky borttagning av verktyg

- välkänt antivirus Dr.web cureit

- effektivt antivirus Removeit pro

- Verktyget Plstfix registerreparation

- Program för att ta bort temporära filer ATF cleaner

1. Det är nödvändigt att bli av med viruset i systemet. För att göra detta, starta registerredigeraren. Vi går Meny - Uppgifter - Starta registerredigeraren. Behöver hitta:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon - vi letar efter avsnittet Userinit där - vi tar bort allt efter kommatecken. UPPMÄRKSAMHET! Filen "C:\Windows\system32\userinit.exe" KAN INTE raderas.);

Titta på nyckelvärdet HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Shell, det borde finnas explorer.exe. Klar med registret.

Välj nu fliken "Start". Vi tittar igenom startobjekten, markerar rutorna och tar bort (nedre högra hörnet) allt som du inte installerade, vilket bara lämnar skrivbordet och ctfmon.exe. De återstående svchost.exe-processerna och andra .exe-processer från Windows-katalogen måste tas bort.

Välj Uppgift - Registerrensning - Använd alla alternativ. Programmet kommer att skanna hela registret, radera allt permanent.

2. För att hitta själva koden behöver vi följande verktyg: Kaspersky, Dr.Web och RemoveIT. Obs: RemoveIT kommer att be dig uppdatera virussignaturdatabaserna. En internetanslutning måste upprättas under uppdateringen!

Med dessa program skannar vi systemdisken och raderar allt som de hittar. Om du vill kan du i alla fall kontrollera alla diskar på datorn. Det kommer att ta mycket längre tid, men det är mer pålitligt.

3. Nästa verktyg är Plstfix. Det återställer registret efter våra åtgärder på det. Som ett resultat kommer aktivitetshanteraren och felsäkert läge att börja fungera igen.

4. För säkerhets skull, ta bort alla temporära filer. Ofta är kopior av viruset gömda i dessa mappar. Det är så inte ens välkända antivirus kan upptäcka dem. Det är bättre att manuellt ta bort något som inte nämnvärt påverkar driften av systemet. Installera ATF Cleaner, markera och ta bort allt.

5. Vi överbelastar systemet. Allt fungerar! ännu bättre än tidigare :).

Winlocker-trojaner är en typ av skadlig programvara som, genom att blockera åtkomsten till skrivbordet, pressar ut pengar från användaren - förmodligen kommer han att få en upplåsningskod om han överför det nödvändiga beloppet till angriparens konto.

Om du när du slår på datorn ser istället för skrivbordet:

Eller något annat i samma anda - med hotfulla inskriptioner, och ibland med obscena bilder, skynda dig inte att anklaga dina nära och kära för alla synder.

De, och kanske du själv, blev offer för utpressare.

Hur kommer ransomware-blockerare till en dator?

Oftast hamnar blockerare på datorn på följande sätt:

- genom hackade program, samt verktyg för att hacka betald programvara (sprickor, keygens, etc.);

- laddas ner från länkar från meddelanden i sociala nätverk, skickade förmodligen av bekanta, men faktiskt - av inkräktare från hackade sidor;

- laddas ner från nätfiskewebbresurser som imiterar välkända webbplatser, men som faktiskt skapats specifikt för spridning av virus;

- komma via e-post i form av bilagor som åtföljer brev med spännande innehåll: "du blev stämd ...", "du blev fotograferad på brottsplatsen", "du vann en miljon" och liknande.

Uppmärksamhet! Pornografiska banners laddas inte alltid ner från porrsajter. Kan och med det vanligaste.

En annan typ av ransomware distribueras på samma sätt - webbläsarblockerare. Till exempel, så här:

eller så här:

De kräver pengar för tillgång till webbsurfning via en webbläsare.

Hur tar man bort bannern "Windows är blockerad" och liknande?

När skrivbordet är låst, när en virusbanner förhindrar start av några program på datorn, kan du göra följande:

- gå in i säkert läge med kommandoradsstöd, starta registerredigeraren och ta bort bannerns autorun-nycklar.

- starta från en Live CD ("live" disk), till exempel ERD commander, och ta bort bannern från datorn både genom registret (autorun-nycklar) och genom utforskaren (filer).

- skanna systemet från en startdiskett med ett antivirusprogram, som Dr.Web LiveDisk eller Kaspersky Rescue Disk 10.

Metod 1: Ta bort winlocker från säkert läge med konsolstöd.

Så, hur tar man bort en banner från en dator via kommandoraden?

På maskiner med Windows XP och 7, innan systemet startar, måste du snabbt trycka på F8-tangenten och välja det markerade objektet från menyn (i Windows 8 \ 8.1 finns det ingen sådan meny, så du måste starta från installationsskivan och kör kommandoraden därifrån).

Istället för ett skrivbord öppnas en konsol framför dig. För att starta registerredigeraren, skriv in kommandot i den regedit och tryck på Enter.

Öppna sedan registerredigeraren, hitta virusposter i den och fixa det.

Oftast registreras ransomware-banners i sektioner:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon- här ändrar de värdena för parametrarna Shell, Userinit och Uihost (den sista parametern är bara i Windows XP). Du måste fixa dem till normalt:

- shell=explorer.exe

- Userinit = C:\WINDOWS\system32\userinit.exe, (C: är bokstaven för systempartitionen. Om Windows finns på enhet D kommer sökvägen till Userinit att börja med D:)

- Uihost=LogonUI.exe

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows- se parametern AppInit_DLLs. Normalt kan det vara frånvarande eller ha ett tomt värde.

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Kör- här skapar ransomwaren en ny parameter med värdet som sökvägen till blockeringsfilen. Parameternamnet kan vara en sträng med bokstäver, till exempel dkfjghk. Den måste tas bort helt.

Detsamma gäller för följande avsnitt:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Kör

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServices

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnceEx

För att fixa registernycklar, högerklicka på inställningen, välj Redigera, ange ett nytt värde och klicka på OK.

Efter det startar du om din dator i normalt läge och gör en antivirusskanning. Det tar bort alla ransomware-filer från din hårddisk.

Metod 2. Ta bort ett winlocker med ERD Commander.

ERD commander innehåller en stor uppsättning verktyg för att återställa Windows, inklusive när det är skadat av blockerande trojaner.

Genom att använda ERDregedit-registerredigeraren inbyggd i den kan du göra samma operationer som vi beskrev ovan.

ERD commander kommer att vara oumbärlig om Windows är blockerat i alla lägen. Kopior av den distribueras olagligt, men de är lätta att hitta på nätet.

ERD-kommandouppsättningar för alla versioner av Windows kallas MSDaRT (Microsoft Diagnostic & Recavery Toolset) startskivor, de kommer i ISO-format, vilket är bekvämt för att bränna till DVD eller överföra till ett USB-minne.

Efter uppstart från en sådan disk måste du välja din version av systemet och klicka på registerredigeraren genom att gå till menyn.

I Windows XP är proceduren något annorlunda - här måste du öppna Start-menyn (Start), välja Administrationsverktyg och Registerredigerare.

Efter att ha redigerat registret, starta Windows igen - troligen kommer du inte att se bannern "Datorn är låst".

Metod 3. Ta bort blockeraren med hjälp av antivirus-"räddningsskivan".

Detta är den enklaste, men också den längsta upplåsningsmetoden.

Det räcker att bränna bilden av Dr.Web LiveDisk eller Kaspersky Rescue Disk till DVD, starta upp från den, börja skanna och vänta på slutet. Viruset kommer att dödas.

Det är lika effektivt att ta bort banners från en dator med både Dr.Web och Kaspersky-skivor.

- Succubus - vem är det och hur skyddar du dig från en succubus?

- Hur skiljer man kärlek från förälskelse?

- När fördes Stalin ut ur mausoleet?

- Är valeriana skadligt för katter Katten var rädd för hur mycket man ska ge valeriana

- Möglig mat: att äta eller inte äta?

- En operatörskassör är ett underbart yrke inom banksektorn Vad gör en operatör i en bank

- Vad gör en biolog yrkesbeskrivning

- Vad gör en biolog

- Varför behöver fiskar en simblåsa?

- Vad betyder ringen på tummen?

- Vad innebär det att ha en ring på fingrarna

- Vilket år kandiderade Zhirinovsky för första gången

- Vem är en pedant? Vad är pedanteri? Pedanteri är lika med noggrannhet? Positiva egenskaper hos en pedant

- Betydelse av estet Exempel på användning av estet i sammanhang

- vad är haiku vad är haiku

- Lily är ett tatariskt namn. Vad betyder namnet lilja. Kort och liten adress

- Gyllene, röda och svarta bananer

- Regel för att lägga till kvadratrötter

- Vad är en burk Coca Cola gjord av?

- Vad bör du komma ihåg innan du klona dig själv?